چگونه اتریوم و سیستمهای مشابه میتوانند در برابر حملات کوانتومی مقاوم شوند؟

دکتر شینشین فن (XinXin Fan)، رئیس بخش رمزنگاری ایوتکس (IoTeX)، در مقالهای جدید به بررسی راهکارهای مقاومسازی شبکه اتریوم در برابر حملات کوانتومی پرداخته است.

به گزارش میهن بلاکچین، این مقاله با ارائه فناوری دانش صفر مبتنی بر هش، روشی کاربرپسند و امن برای انتقال به استانداردهای پساکوانتومی ارائه میکند.

مقاله دکتر شینشین فان درباره امنیت پساکوانتومی در اتریوم

دکتر فن به تازگی مقالهای تحقیقاتی با عنوان «ایجاد مهاجرت آسان به سوی امنیت پساکوانتومی برای اتریوم» منتشر کرده است. این مقاله که موفق به دریافت جایزه بهترین مقاله در کنفرانس بینالمللی بلاکچین ۲۰۲۴ شده است، بیان میکند که فناوری دانش صفر (ZK) مبتنی بر هش، کاربرپسندترین راهکار برای مقاومسازی شبکه اتریوم و سیستمهای رمزنگاری مشابه در برابر حملات کوانتومی است.

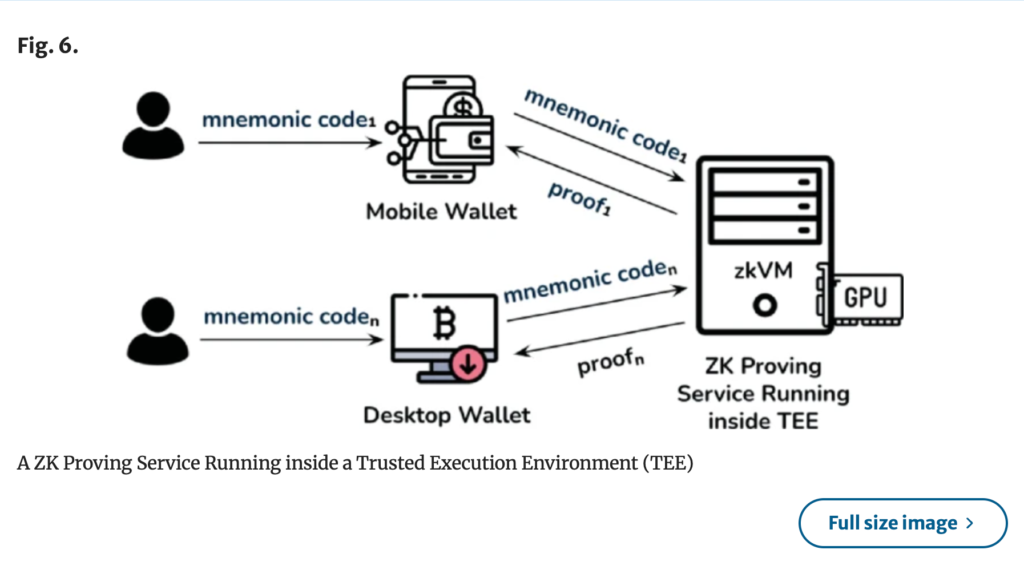

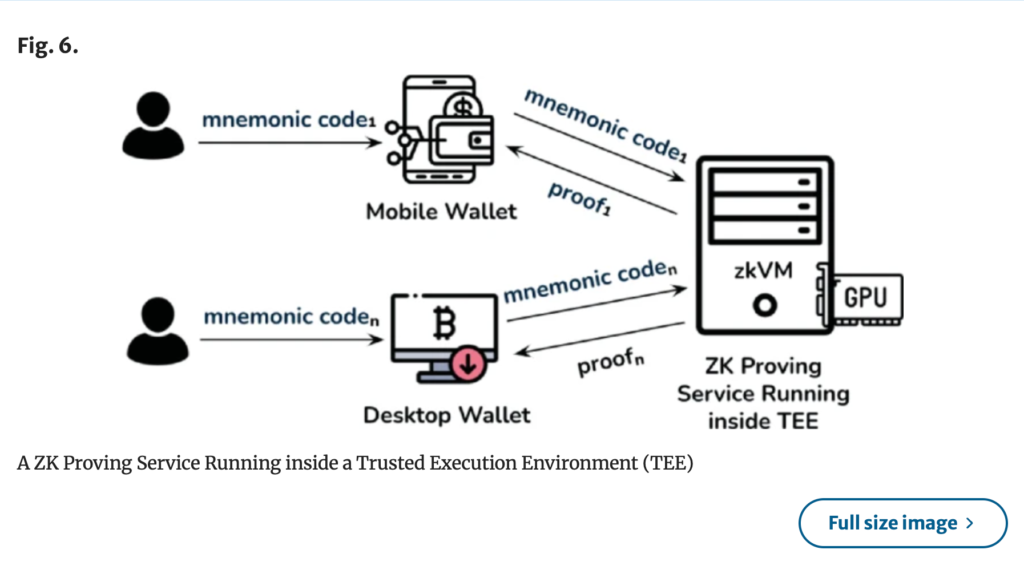

دکتر فن در مصاحبهای تاکید کرد الگوریتمهای امضای منحنی بیضوی دیجیتال (ECDSA) که در حال حاضر در سیستمهای بلاکچین برای امضای تراکنشها استفاده میشوند، در برابر حملات کوانتومی آسیبپذیر هستند. اما این آسیبپذیری را میتوان با اضافه کردن یک اثبات دانش صفر مبتنی بر هش، مانند الگوریتم شفاف مقیاسپذیر دانش صفر (ZK-Stark)، به هر تراکنش برطرف کرد.

وی افزود این روش انتقال روانتری را برای کاربران تضمین کرده و از پیچیدگیهای سایر روشهای پیشنهادی برای مقاومت در برابر حملات کوانتومی جلوگیری میکند. به گفته دکتر فان:

نحوه پیادهسازی ما به کاربران این امکان را میدهد که از کیف پولهای فعلی خود استفاده کنند، اما هر تراکنش با یک اثبات دانش صفر که مقاوم در برابر کوانتوم است، همراه خواهد شد.

دکتر فان با تأکید بر اهمیت تعادل بین تجربه کاربری و نیازهای امنیتی برای انتقال به موقع به استانداردهای پساکونتومی، خاطر نشان کرد:

ما باید هم جنبه امنیتی و هم جنبه کاربرپسند بودن را در نظر بگیریم.

گفتنی است گوگل، مایکروسافت، آمازون و آیبیام از بزرگترین شرکتهایی هستند که در حال حاضر در حال تحقیق و توسعه فناوری کامپیوترهای کوانتومی هستند.

ترس از حملات کوانتومی در سال ۲۰۲۴

انتقال روان به امنیت پساکوانتومی برای کاربران نهایی (End Users) بسیار حائز اهمیت است، زیرا موسسه ملی استانداردها و فناوری (NIST) اخیراً اولین مهلت قطعی را برای مهاجرت سیستمهای قدیمی به استانداردهای امضای پساکوانتومی اعلام کرده و از نهادها خواسته است تا قبل از سال ۲۰۳۵ تدابیر مقاوم در برابر حملات کوانتومی را اتخاذ کنند.

در اکتبر ۲۰۲۴، گزارشی در روزنامه ساوت مورنینگ چاینا پست (South Morning China Post) منتشر شد مبنی بر اینکه محققان دانشگاه شانگهای با استفاده از یک کامپیوتر کوانتومی موفق به نفوذ به الگوریتمهای رمزنگاری شدهاند.

با این حال، تحلیلی که توسط یوتیوبر منتال آوتلاو (Mental Outlaw) انجام شد، نشان داد کامپیوتر کوانتومی مورد استفاده در این آزمایش تنها یک کلید ۲۲ بیتی را شکسته است. این در حالی است که استانداردهای رمزنگاری مدرن از کلیدهایی با طول بین ۲٬۰۴۸ تا ۴٬۰۹۶ بیت استفاده میکنند و به این معنی است که کامپیوترهای کوانتومی هنوز قادر به شکستن استانداردهای رمزنگاری نیستند.

محققان دیگر نیز موافق بودند که تهدیدی که توسط کامپیوترهای کوانتومی مطرح شده در این مقطع زمانی اغراقآمیز است؛ چرا که فاصله زیادی بین توانایی فعلی کامپیوترهای کوانتومی در تجزیه اعداد و طول کلیدهای رمزنگاری مدرن وجود دارد.