شگرد جدید هکرها؛ میم کوینهایی که پس از خرید صاحب آنها نیستید!

یکی از محققان امنیت سایبری اخیرا توییتی منتشر کرده و در آن نسبت به شگرد جدید کلاهبرداران برای سرقت از سرمایهگذاران هشدار داده است. به گفته این محقق امنیتی، ظاهرا کلاهبرداران با انجام تراکنشهای فیک و افزایش دروغین حجم معاملات، میم کوینهای خود را به لیست ترند وبسایت GMGN وارد میکنند و در نهایت پس از جلب توجه سرمایهگذاران ناآگاه، پول آنها را به سرقت میبرند!

به گزارش میهن بلاکچین و به نقل از این محقق امنیت سایبری که با نام مستعار Roffett.eth فعالیت میکند، هکرها در این حملات ارزهای دیجیتالی را طراحی کردهاند که به توسعهدهنده اجازه میدهند تا توکنهای کاربران را بدون اطلاع آنها منتقل کنند. این هکرها سپس توکنها را بین چندین حساب مختلف جابجا میکنند و به طور مصنوعی حجم معاملات آن را افزایش میدهند. این در نهایت باعث میشود تا کوین آنها در لیست ترند وبسایت GMGN قرار بگیرد.

نگاهی به جزییات این کلاهبرداری جدید

GMGN یک وبسایت تحلیلی است که برای معاملهگران میم کوینهای ترند در شبکههای بیس، سولانا، ترون، بلست و اتریوم را مشخص میکند. این وبسایت همچنین معیارهای گوناگونی را برای توکنهای مختلف زیر ذرهبین میبرد.

هنگامی که این کوینها وارد لیست ترند GMGN میشود، کاربران ناآگاه آن را خریداری میکنند. با این حال، در عرض چند دقیقه کوینهای خریداری شده از کیف پول آنها خارج و دیگر دیده نمیشوند. سپس توسعهدهنده کوینها را مجددا در استخر نقدینگی خود ذخیره میکند و آن را به قربانی دیگری میفروشد.

به گفته این محقق امنیتی، توکنهای Robotaxi، DFC و NICK نمونهای از این کوینها هستند.

Roffett.eth میگوید این تکنیک کلاهبرداری را پس از آن کشف کرده که دوستان او برخی از این کوینها را خریداری کرده و متوجه ناپدید شدن آنها شدهاند. یکی از دوستان وی پس از این اتفاق با فرض بر اینکه کیف پولش هک شده، با کیف پولی جدید دوباره این کوینها را خریداری کرده اما مجددا ناپدید شدهاند.

این محقق در ادامه با بررسی دادههای اکسپلورر بلاکچینی به این فرضیه رسیده که احتمالا یک حمله فیشینگ انجام شده و مهاجم با دسترسی به امضای کاربر، کوینها را بازگردانده است. با این حال، انجام این حمله جز با فریب قربانی در یک سایت فیشینگ امکانپذیر نیست. دوست Roffett.eth نیز میگوید پیش از این اتفاقات با وبسایتهای مشکوک تعاملی نداشته است.

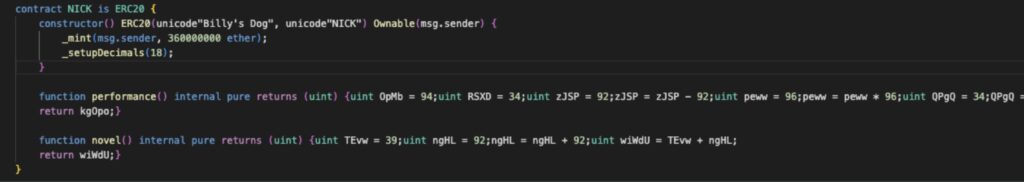

این محقق در ادامه با بررسی کد قرارداد هوشمند توکن NICK متوجه بخشهای عجیبی در آن شده است. به گفته وی، در این کد به جای بخشهای معمولی که در اکثر کوینها وجود دارد، توابع «بسیار عجیب و مبهمی» یافت میشود.

به عنوان مثال، در تصویر زیر دو تابع با نامهای performance و novel وجود دارند که هدف آنها مشخص نیست.

در نهایت، Roffett.eth متوجه شده که در کد قرارداد هوشمند این کوین، کتابخانه مخربی وجود دارد که برای توسعهدهنده امکان فراخوانی کردن تابع permit بدون امضای فرد هولدر توکن را فراهم میکند.

وی در این رابطه میگوید:

اگر آدرس فرد فراخوانیکننده تابع برابر با توسعهدهنده باشد، با ساختن یک امضای خاص به صورت دستی، میتوان مجوز هر هولدری را به دست آورد و توکنهای آنها را انتقال داد.

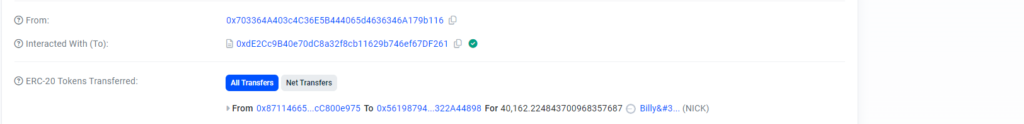

جالب اینجاست که در این کد، آدرس فرد توسعهدهنده نیز به صورت مبهم و به شکل یک عدد ۲۵۶ بیتی، مثبت و غیرصفر نوشته شده است. درست در زیر این آدرس نیز تابعی بوده که از این شماره عجیب برای استخراج آدرس واقعی استفاده میکند. به گفته این محقق، آدرس واقعی فرد پشت پرده توکن NICK به f261 ختم میشود.

دادههای بلاکچینی نشان میدهد که این تابع، بیش از ۱۰۰ بار فراخوانی شده و بیش از ۱۰۰ تراکنش را انجام داده و توکنهای NICK را از حساب هولدرها به آدرسهای دیگری منتقل کرده است.

Roffett.eth معتقد است کلاهبرداران احتمالا برای مدتی از این تکنیک استفاده خواهند کرد. به گفته وی، کاربران باید فعلا از لیست میم کوینهای ترند GMGN دوری کنند چراکه یک سرمایهگذاری اشتباه میتواند به از دست رفتن کل سرمایه آنها منجر شود:

توسعهدهندگان مخرب ابتدا از چندین آدرس مختلف برای شبیهسازی معاملات و نگهداری توکنها استفاده میکنند و توکنهای خود را به لیستهای پرطرفدار میبرند. این اتفاق سرمایهگذاران خرد را جذب میکند و در نهایت با سرقت توکنها، این کلاهبرداری تکمیل میشود. وجود این لیستهای ترند برای سرمایهگذاران خرد تازهکار بسیار خطرناک است. امیدوارم همه از این موضوع آگاه شوند و دچار این حملات نشوند.